在10月安全研究人员axi0mX放弃了被称为“game changing”的影响苹果移动平台的新漏洞后,iOS越狱社区引起了轩然大波。被称为“checkm8”的Boot ROM漏洞已被广泛宣称为iPhone、iPad、Apple TV和Apple Watch设备发布的最重要的单一漏洞攻击。但是,对于在个人和企业环境中使用的数百万受影响的iOS设备的安全而言,这实际上意味着什么?在这篇文章中,我们将在标题和不可避免的FUD后面看一看,将其全部分解并回答基本问题。

1、什么是Checkm8?

axi0mX引入了Checkm8漏洞攻击,可以在许多iDevices上使用。几乎所有iPhone和iPad都可以永久越狱,这是不可修补的&不可阻挡的漏洞。此bootrom Checkm8漏洞会影响iPhone4S到iPhone X和许多iPad。

几乎所有以前工具的漏洞都允许越狱iOS版本。但这个Checkm8漏洞比其他漏洞更特殊。此BootROM漏洞允许访问IOS设备。这就是为什么它被称为不可修补的越狱漏洞。它将无法使用未来的IOS软件更新来修补或阻止。

除了越狱可能性之外,它还可以使用此漏洞降级或升级IOS版本,而不保存SHSH blob。在此之后,任何人都不担心降级或升级iOS版本的SHSH blob。

新引入的Checkra1n Jailbreak使用Checkm8漏洞,并添加Cydia和Zebra包管理器。

2、IOS设备现在是否因为Checkm8而不安全?

让我们把这件事搞清楚。对于几乎所有使用中设备的现实场景,Checkm8在风险管理方面并没有“game changing”。这并不是说Boot ROM漏洞不是非常重要-它是非常重要的,正如我们将在下面解释的-但是攻击者可以使用这种漏洞的方式很少而且有限。

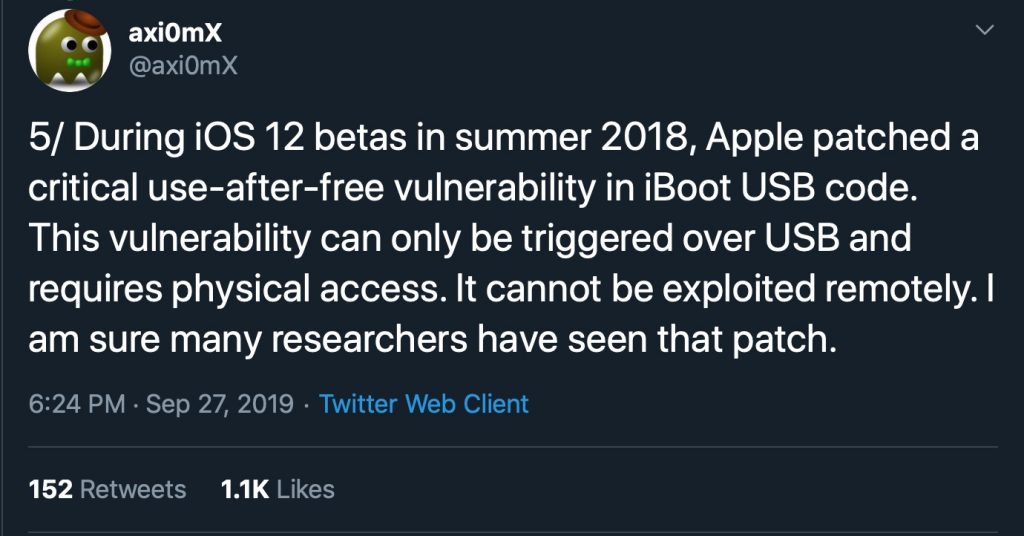

首先,这里没有远程执行的可能性。攻击者不能使用checkm8危害未绑定的设备。这意味着任何想要在没有实际拥有目标设备的情况下使用此漏洞的人都不走运。

其次,checkm8不允许威胁参与者绕过TouchID或PIN保护。换句话说,它不会危及安全飞地。这意味着您的个人数据对于没有您解锁凭据的攻击者来说仍然是安全的,尽管其他零天的可能性仍然存在。

第三,这里也没有持久性机制。如果攻击者获得了您的设备的所有权,并使用Boot ROM漏洞攻击来危害它,则重新启动设备将使其恢复到健康状态。攻击者所做的任何更改都将丢失,因为Apple的安全检查将删除被攻击者修改的文件或拒绝运行这些文件。

3、我应该怎么做才能安全地避开Checkm8?

话虽如此,checkm8确实意味着有安全意识的用户应该考虑潜在的黑客或恶意软件感染的可能性,如果设备已经不在他们的存在或物理控制之下。

例如,如果你把iPhone无人看管并开机留在酒店房间里,或者放在共享办公空间的桌子上,或者被边防警卫暂时没收,比如,当iOS设备归你所有时,你应该重新启动它。对于好的措施,你可能应该做一个强制重启,以确保恶意软件没有找到一种模拟假重启的方法。

所有这些可能都是你应该已经注意到的建议,因为至少从2016年臭名昭著的圣贝纳迪诺,FBI VS苹果的故事以来,就有关于私人拥有的黑客和iOS零日的猜测。Checkm8意味着我们现在有一个公开的、可用的漏洞,可以在这种情况下使用。

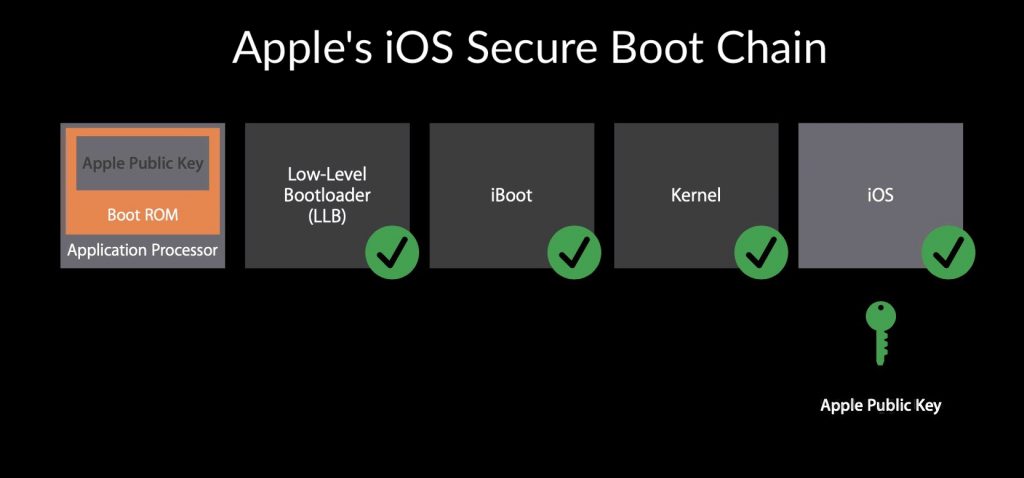

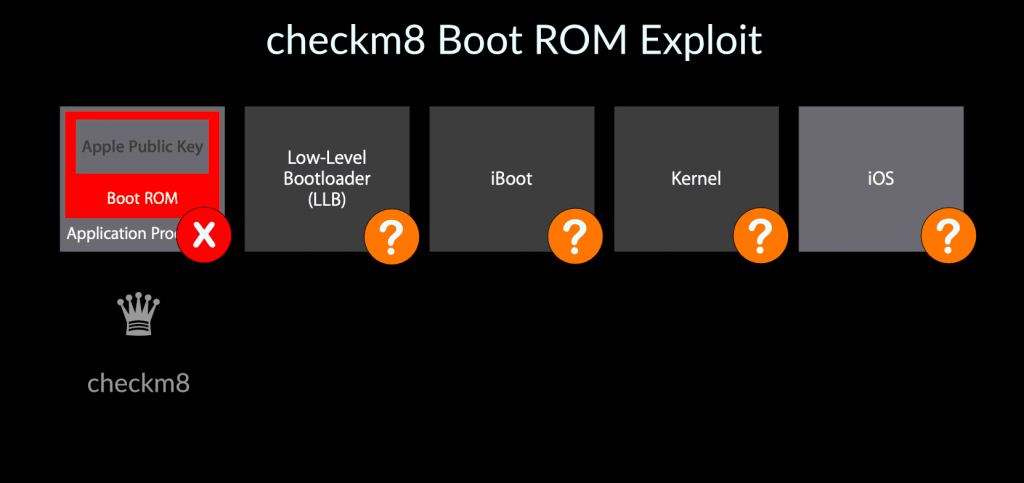

下图取自苹果公司的WWDC 2016演示文稿,展示了安全引导链从电源打开,从左到右,在一个不受影响的设备上的流程。

根据IOS安全指南:“启动过程的每个步骤都包含由苹果加密签名的组件,以确保完整性,并且只有在验证信任链…之后才能继续。这种安全的引导链有助于确保最低级别的软件不会被篡改。“。 使checkm8如此具有破坏性的原因是,它在这个过程的开始就利用了缺陷,从而破坏了链中后续步骤所做的所有进一步检查。

4、哪些IOS设备受Checkm8影响?

虽然并不是每个iOS设备都会受到checkm8的影响,但绝大多数使用中的设备都会受到影响。如果你拥有或购买iPhone XR,XS,XS Max或任何iPhone 11系列,所有这些都使用A12仿生或更高版本的芯片,那么Boot ROM漏洞将不会在它上工作。这是因为axi0mX发现的释放后使用漏洞仅出现在使用A11或更早版本芯片的设备中,包括iPhone 4S到iPhone X型号,以及任何使用A11或更早版本芯片的iPad、Apple TV或Apple Watch设备。

大多数代iPhone和iPad都很脆弱:从iPhone4S(A5芯片)到iPhone8和iPhone X(A11芯片)。

5、Checkm8如何改变iOS安全的游戏?

正如我们已经解释过的那样,对于关心日常设备实际安全性的最终用户来说,在这里并没有什么特别新的事情需要担心的。然而,这个漏洞对于研究人员来说确实是一个游戏改变者,在某种程度上,对于苹果本身以及一些开发者来说也是如此。这是因为有了checkm8,任何人都可以越狱他们的iOS设备,并检查在其上运行的任何软件在“引擎盖下”发生了什么。

作为checkm8的结果,积极调查iOS安全的实际人数将会大幅增加。假设苹果现在不改变主意,提供一个扩展的bug赏金计划,这意味着我们应该看到在iOS操作系统本身中发现关键bug的速度真的加快了。

这对于iOS安全来说也是一件伟大的事情。正如老话所说,暗无天日的安全根本就不是安全,而checkm8确实将iOS的内部工作原理公之于众,供任何人检查,而不仅仅是一小撮经过挑选的研究人员。

6、苹果会发布安全补丁来修复Checkm8吗?

不,这不会发生,原因很简单,安全更新无法修复Boot ROM代码中的缺陷。该缺陷是在工厂“烘焙”的,可能只能通过召回受影响的设备来修复。考虑到苹果这样做的成本与收益,这是极不可能发生的。

这意味着受影响的设备“永远”易受攻击。当然,这些设备可以升级到最新版本的iOS有一个保质期,在某些情况下可能长达5年。这给研究人员提供了一个很好的机会,可以彻底探索iOS从现在到中期的工作方式。除此之外,尽管这些设备本身仍然容易受到攻击,但一旦它们无法运行最新版本的iOS,我们将再次回到“黑暗时代”,不知道正在运行的代码在我们的iOS设备上做什么。

结论

上周axi0mX发布的checkm8 Boot ROM漏洞攻击的主要内容是,虽然它在用户应该如何实际管理风险方面没有太大变化,但它确实改变了研究人员的一切,让他们能够前所未有地、特权地访问iOS的内部工作方式,甚至是在他们的设备上运行的第三方代码。

虽然媒体上有一些声音建议不应该公开这种利用行为,但很难看到这对用户、研究人员和苹果本身的净收益不会是一个巨大的积极因素。在iOS上寻找漏洞的人越多,对每个人都越好,可以说,checkm8漏洞只是在做苹果自己今年承诺的事情,提供“研究”手机和扩展的bug赏金计划;也就是说,向更大–更大–更大的研究人员社区开放iOS漏洞搜索。